MCU要怎么設計才能防止汽車被黑客攻擊?

你還記得不,從前,車窗是必須手動搖上搖下的,發生交通事故甚至沒有安全帶可以保護我們的,在那個年代,所謂的“安全車輛”實際上只是表明車輛被鎖得好好的,不會被撬開罷了。

本文引用地址:http://www.j9360.com/article/267410.htm近年來,隨著高級駕駛輔助系統(ADAS)的引入-包括ABS、安全氣囊、剎車控制、方向盤控制、發動機控制、巡航控制、啟停系統、自動泊車和集成的導航系統(包括GPS和伽利略),車輛的生態系統變得網絡化,復雜度日益增加,同時越來越多的電子設備正在取代傳統功能,包括車燈控制、空調、電動車窗、發動機啟動、開啟車門、調整座椅位置、加熱座椅等,這個清單可以繼續列下去。

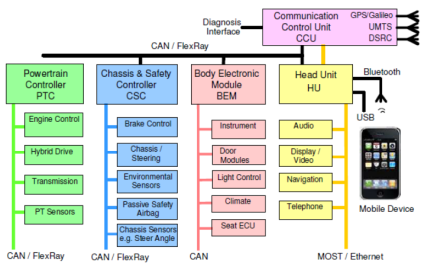

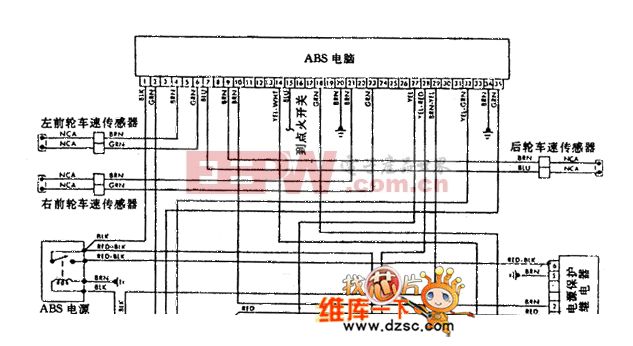

圖一給出了當前汽車內部的功能管理示意圖,車輛中的每一個功能都是被MCU網絡管理控制的,MCU之間通過CAN/FlexRay/LIN/MOST/以太網交換信息,控制動力系統、底盤系統、車身系統和信息娛樂系統。現在,已經有不少MCU配置了這些通信總線單元。

盡管從單純的機械環境升級到復雜的電子網絡可以帶來舒適性的提升,同時提高了駕駛員和乘客的主動和被動安全性,但與此同時,因為這些控制單元互相聯網,帶來了日益顯著的安全性、數據隱私以及可靠性問題。

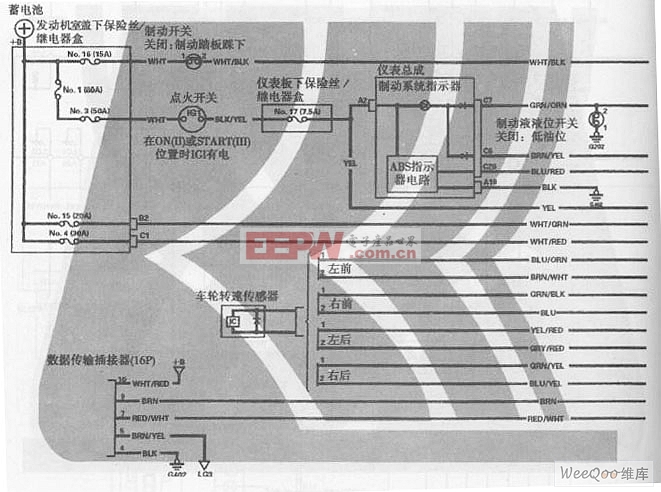

舉個例子,在幾十年前CAN總線剛被發明時,它并沒有設計安全功能。事實上,在車輛的通信總線上任何CAN報文都是采用廣播式發送,不支持任何授權、認證或加密協議。現代車輛采用CAN總線交換報文,以開啟車門和啟動發動機。這些消息在車內的ECU和鑰匙內的電子單元之間交換。如果這個系統被破壞了,小偷偷車可就容易多了。此外,黑客可以訪問車內的GPS,頻繁監控車輛位置,進而找出司機的行車路線和何時會離開車輛。

不僅如此,諸如用于電子郵件、短信、視頻流和視頻通話等應用的藍牙、GPRS或UMTS移動通信這些無線通信方式更是擴大了黑客的“攻擊面”,他可以破壞任何通信系統和駕駛系統,或者插入惡意軟件,通過遠程訪問盜取像車輛位置、習慣的行駛路線和完整的通話這些數據。

擔心了嗎?

根據定義,“開放系統”是指暴露在若干手段的持續攻擊之下的系統。汽車內部和外部通信網絡的持續增加降低了現有的安全方案為這些開放系統提供足夠保護的能力。

到現在為止,業界只是提供了應對內部和外部攻擊的理論性協議,而事實上,黑客控制任何駕駛系統(剎車、ABS、安全氣囊和導航)從而威脅汽車乘客生命安全的可能性比我們預期的要大得多。一些技術文章也告訴我們,通過這些“攻擊面”控制汽車并非只是空想。

現在有兩個研究小組正在進行這方面的研究工作,一個來自華盛頓大學,另一個來自圣地亞哥大學,他們已經發布了一些著名的也很有趣的研究成果。他們通過對現代汽車的安全性進行試驗分析,展示了ECU的內部脆弱性。顯示了控制汽車的大部分安全相關功能是多么容易,黑客們可以完全無視駕駛員的操控,并在進行破壞之后通過完全擦除證據來掩蓋攻擊行為。

正是出于這種原因,近幾年來,一些組織,如EVITA(E-Safety Vehicle Intrusion Protected

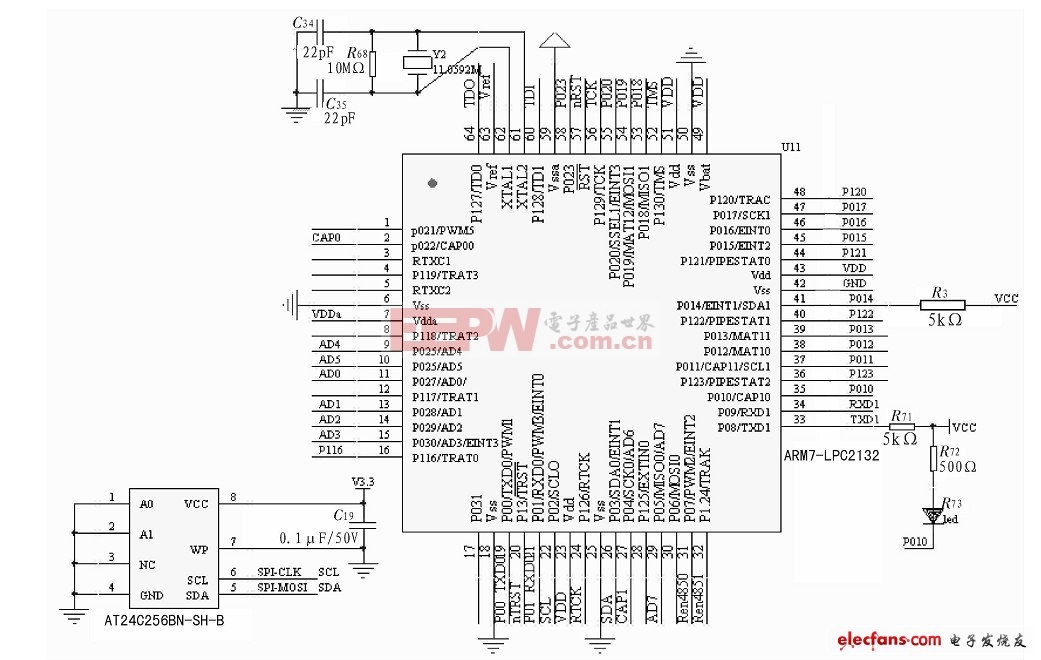

Applications)和HIS (Hersteller Initiative Software),已經建立了一些指南,用于指導設計和驗證可以抵抗入侵和外部操控的系統。這些組織提出了使用加密通信協議的復雜軟件應用模式,同時也提出了一些非常有趣的指南,比如從硬件的角度,建立可以防止非法固件改變、未經授權的入侵和非法濫用的更強大的微控制器。

評論