基于SW-TPM的便攜式身份認證

利用USB Token內置的SW-TPM作為可信根的可信鏈的建立:平臺信任鏈的建立是以可信度量根為起點,對于任何的USB外設,當被連接到一個主機系統中時,都會在主機和外設的協議層之間首先建立一個控制信道,用于外設的配置、對外設所處狀態的度量及控制命令的傳送等。在外設初次連接時對器件進行配置,并完成對外設狀態的實時度量以及控制命令的傳送;在器件配置完成后, USB Token中的通信映像軟件也在此模式下完成身份的識別及控制,再對USB Token的其他部件進行完整性度量,并將度量值存儲于Sever端中,按照選擇的判斷機制判斷USB Token的完整性。若USB Token完整性未被破壞,則運行USB Token,這時會啟動SW-TPM并由它度量USB Token文件系統與修復部件的完整性,若該部件完整性未被破壞,則由該部件度量USB Token文件系統的完整性,若文件系統未被篡改,則運行USB Token文件系統。USB Token文件系統基于同樣機制檢測身份認證服務完整性,通過信任關系傳遞,可以確保所有身份認證系統是可信的。若上述過程中,發現某一部件的完整性受到破壞,則報告問題并按照指定策略執行相關操作。

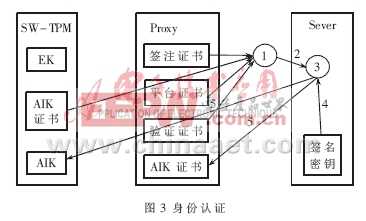

2.3 身份認證

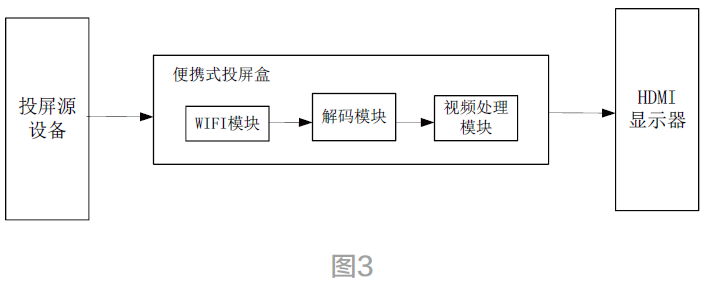

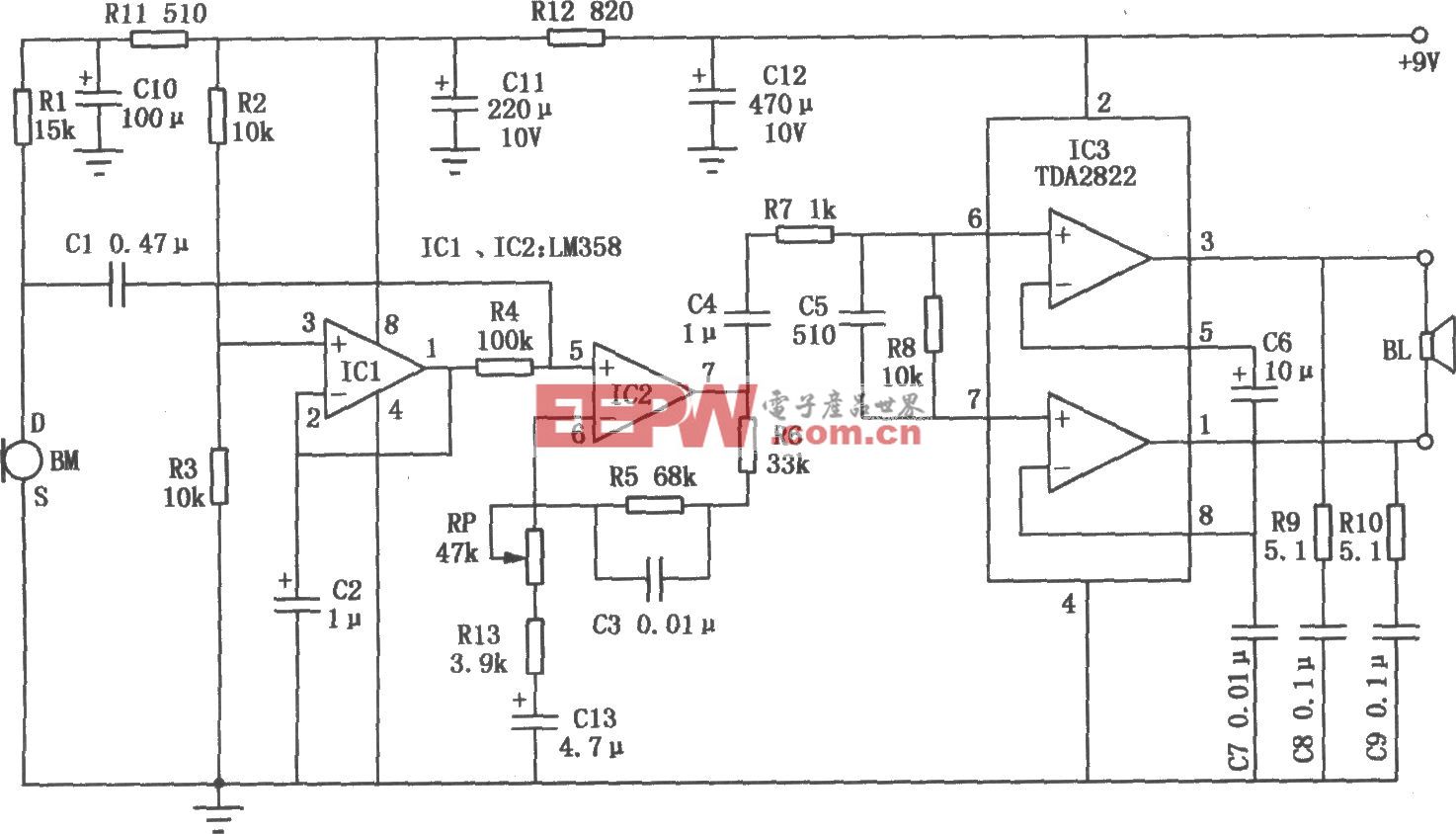

一般用戶希望在使用個人隱私來證明身份時,要盡可能少地暴露自己的身份信息,這與身份認證的要求相互矛盾。在TCG組織的體系里,這個隱私就是EK,但不能使用EK來進行身份認證。所以,在TCG組織體系中,身份認證一般是使用AIK作為EK的別名。這種方法類似傳統的解決方案:首先需要生成一個AIK即所有者使用RSA密鑰生成模塊生成一對AIK密鑰,然后將公鑰和簽注證書、平臺證書和驗證證書打包在一起,發送一個AIK的請求給認證代理Proxy;Sever端通過驗證證書的有效性來驗證AIK請求的有效性,并使用自己的簽名密鑰對AIK證書簽名;將簽名后的AIK證書返回給SW-TPM,然后,就可以使用AIK和AIK證書來證明自己的身份完成通信時的身份認證,而且因為加入了對環境配置的評估,能夠確認通信雙方的狀態,增強對各種惡意軟件的抵御能力。身份認證如圖3所示。

本文引用地址:http://www.j9360.com/article/202693.htm

本文引用地址:http://www.j9360.com/article/202693.htm3 設計分析

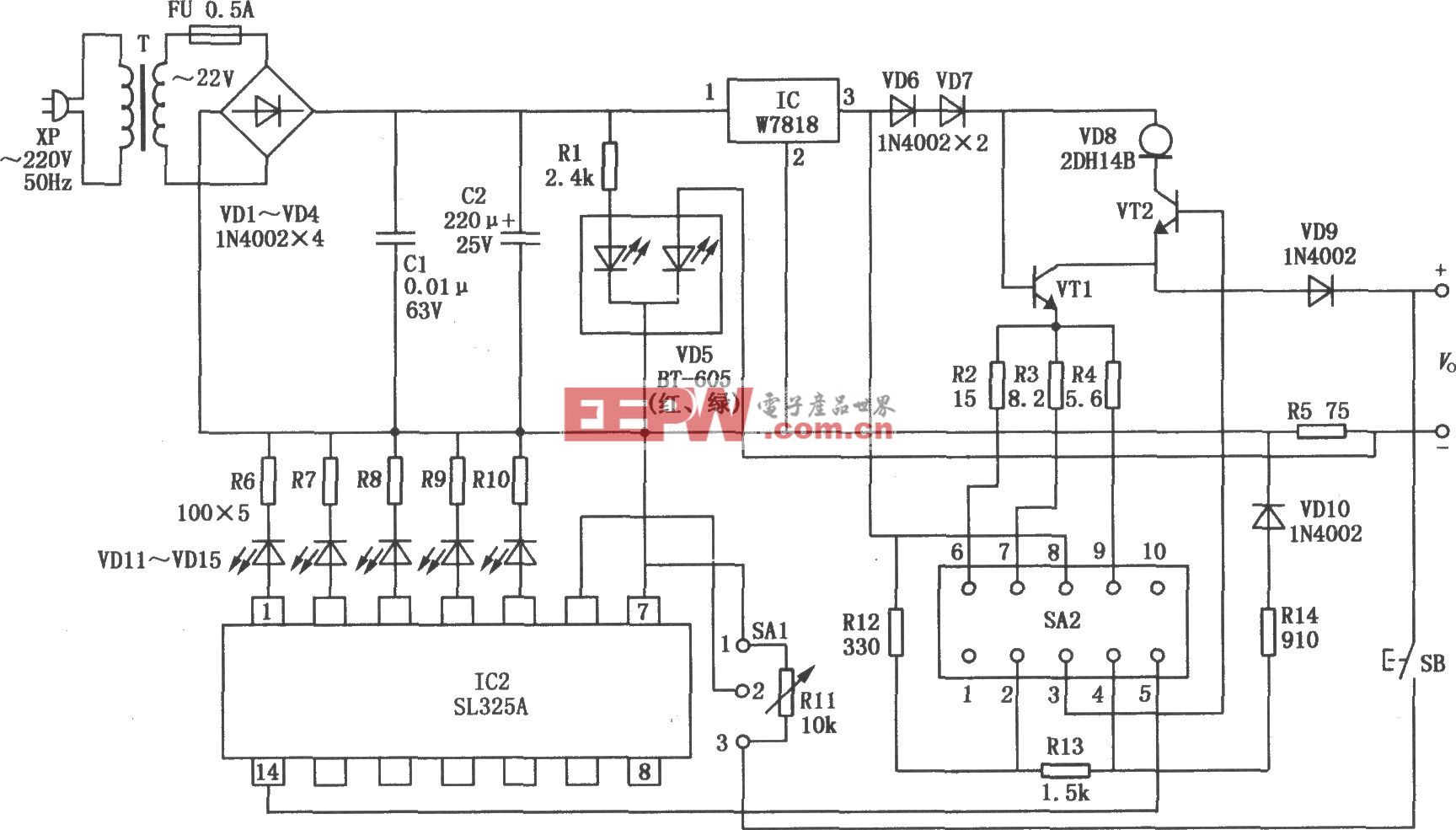

在實際應用場景中一般用戶會有許多數據文件,如系統文件、重要的用戶數據等,在本平臺中,用戶可以把重要的數據加密后存儲在USB Token中,利用SW-TPM管理密鑰與證書。由于TCG組織已經出臺的TPM規范不能完全滿足我國所有的安全需求,考慮到我國的信息安全和完全自主的知識產權,我國也在致力于可信計算的規范的制定而且已經公布了可信計算密碼支撐平臺功能與接口規范[3]。所以基于SW-TPM的應用有利于基于可信計算平臺應用的開發。可使我國在制定的標準上盡快開發出不僅符合我國的安全需求、同時也為國際規范接軌的可信系統創造了有利條件。

如前所述,由于AIK證書與具體的可信平臺綁定,因此,用戶身份也與可信平臺綁定在一起,這會存在一定的安全問題并給用戶帶來不便。首先,從用戶證書的移動性、便利性上考慮,平臺證書應該與具體的平臺相關,存放在平臺上,用戶證書的使用應該不受平臺邊界的限制,用戶可以在多個計算環境下進行同一工作,例如用戶可以使用同一證書,從公司、家里或Internet網吧的不同計算機上發送商業電子郵件。很明顯,將用戶的證書存放在固定的設備,如平臺TPM上,不符合人們的日常操作。當平臺正在維護或修復中時,用戶的證書被鎖定在TPM中,不能在另外的可用平臺上使用,會給用戶證書的使用帶來不便。其次,從安全性上考慮,若把用戶證書放在TPM上,當平臺處于維護時,用戶證書存在一定的泄漏可能。雖然當用戶證書受到安全威脅時,可以采取證書撤銷的方法,但較為敏感的用戶證書一旦受到威脅,則需要將存放證書的設備摧毀。若將證書存放在移動設備上,則不會出現這種問題。最后,從TPM的管理上考慮,根據公司的策略,用戶證書與平臺證書可由不同的職權部門管理。由于TPM的存儲空間有限,若將用戶證書和平臺證書都由TPM存儲,會有一定的限制。

評論