如何有效進行SCADA系統的防護

目前,針對電路傳輸網絡的網絡威脅正在急劇升級,尤其是針對SCADA系統的攻擊行為,變得越來越普遍。想要抵御每一次“最先進”的網絡攻擊,這幾乎是不可能實現的,所以“遏制”措施非常重要。

本文引用地址:http://www.j9360.com/article/201710/368165.htm根據戴爾公司安全部門的一份最新報告,針對數據采集與監視控制(SCADA)系統的網絡攻擊活動數量在去年增長了近一倍,而且相比于2012年,針對 SCADA系統的網絡攻擊活動數量增長了近六百個百分點。盡管這些數據是非常驚人的,但另一個關鍵的研究成果則更加的令人不安,物理破壞性的攻擊行為也變得越來越普遍了。實際上,在去年所有的網絡安全事件中,有25%的網絡攻擊是針對SCADA系統的,這些特定類型的攻擊能夠關閉工業系統中的機械設備,而且還有可能進行破壞設備物理實體的操作。據研究人員推測,此類攻擊在接下來的幾個月內,甚至在今后幾年的時間中,將會變的更加的嚴重。除此之外,美國將會成為世界上受此類攻擊影響最嚴重的第三個國家。美國國土安全部的工業控制系統網絡應急響應小組(ICS-CERT)也有相似的發現,他們發現針對工業關鍵基礎設施的攻擊活動正在不斷增長,能源行業是所有攻擊目標中受此類型攻擊影響最為嚴重的(占所有攻擊活動的32%)。而且,拒絕服務(DoS)攻擊已經變成了攻擊者的最愛了。

為什么這種復雜的攻擊現在變得越發的頻繁了?

主要是以下兩個原因:

首先是黑客,黑客與外國政府相互勾結,并進行有組織的網絡犯罪。

其次,電力公司是所有群體中最主要的攻擊目標,考慮到各種政治方面的因素,攻擊者能夠從攻擊中牟取暴利。

所以在接下來的幾年內,此類攻擊將會變得愈加頻繁,產生的后果也將會變的越來越嚴重。

隱蔽攻擊(Stealthier attacks):

電力公司的IT團隊也許對“網絡釣魚”郵件和“僵尸網絡“最為熟悉了,因為這兩者最容易感染他們的網絡系統。然而,這些攻擊將會升級,然后變得更具復雜性,目的性和隱蔽性。通常情況下,各大組織機構應當特別注意以下兩類攻擊:“跨站腳本攻擊”和“drive-by攻擊”。這兩種類型的攻擊均會使用合法的網站去入侵一家公司的內部網絡,但我們在這里并不會給大家提供過多的技術細節。但這是怎么實現的呢?因為一個存在于合法網站(這些網站可以是一個著名的網站,一個新網站,也可以是某個技術論壇等。)中的漏洞可以允許攻擊者執行惡意代碼,還可以在網站中植入惡意軟件,這樣就可以感染任何訪問這個網站的用戶了。“drive-by攻擊”所需的唯一條件就是需要一名公司員工去訪問這個受感染的網站。在跨站腳本攻擊之中,當公司員工點擊了電子郵件中附帶的合法鏈接之后,便被成功感染了。

攻擊者也更傾向于攻擊一個公司員工家里的計算機系統。攻擊者可以盜取保存在家用個人電腦之中的用戶憑證,或者感染一個可移動媒體存儲設備(例如USB閃存驅動器),因為這名員工很有可能會將這些設備帶到他的工作場所。

破壞性惡意軟件(Destructive malware):

惡意軟件也處于不斷地進化之中,現在出現了更多破壞性十分強大的惡意軟件,這些惡意軟件是我們在之前從未見到過的。很多人也許會對“震網”這個名字比較熟悉,這是一個復雜的蠕蟲病毒,它是世界上首個專門針對工業控制系統編寫的破壞性病毒,目前已經感染多個國家及地區的工業系統和個人用戶。當然,還有很多其他種類的病毒,蠕蟲以及木馬也能夠禁用物理設備的部分功能。其中最重要的兩個部分是:“wipers”,它可以將一臺計算機或設備上的所有數據全部擦除,從而使得目標設備完全無法使用;另一個是”加密型惡意軟件”,它不會刪除設備上的數據,而是采用幾乎無法破解的加密方法來將設備中的數據進行加密。說的通俗一點,加密型的惡意軟件其目的就是為了“勒索”用戶。

拒絕服務(Denial of service):

除了惡意軟件可以破壞工廠的日常運作之外,還有大量的web攻擊也能做到同樣的事情。兩種最常見的就是:“緩沖區溢出”,當攻擊者對網絡進行flood 攻擊時,便會造成網絡系統的癱瘓;還有一個是“分布式拒絕服務攻擊”,它會利用大量合理的服務請求來占用過多的服務資源,從而使合法用戶無法得到服務的響應,進而造成系統癱瘓。現在的事實就是,你的工廠很容易受到這些類型的攻擊,根據國土安全部的報告,研究人員發現這些漏洞是工業設施中最常見的漏洞。

部署有效的防御措施(Developing an effectived efense):

由于這些攻擊將會變的越來越復雜,那么對于公司的管理人員來說,在他們進行積極的網絡防御過程中,將工作的重心集中到攻擊事件發生后的損失處理控制措施上才是更加重要的。

如果你想要抵御每一次“最先進”的網絡攻擊,這幾乎是不可能實現的,所以“遏制”措施也是同等重要的。

可用的防御措施包括對過時的或者未打補丁的系統進行安全審計,對個人工作站,網絡服務器,以及web應用程序部署相應的反病毒軟件等等。比如說,你的網絡中接入了運行WindowsXP或者WindowsServer2003操作系統的設備嗎?你的工業生產環境中還需要安裝現代防火墻,惡意軟件檢測工具,設置電子郵件白名單,并且設置能夠主動監測可疑網絡活動(例如數據泄漏)的防火墻。禁止所有的可移動/便攜式媒體存儲設備進入工作場所——這也就意味著,所有的USB閃存驅動器,智能手機,平板電腦等設備都不允許進入工作場所。

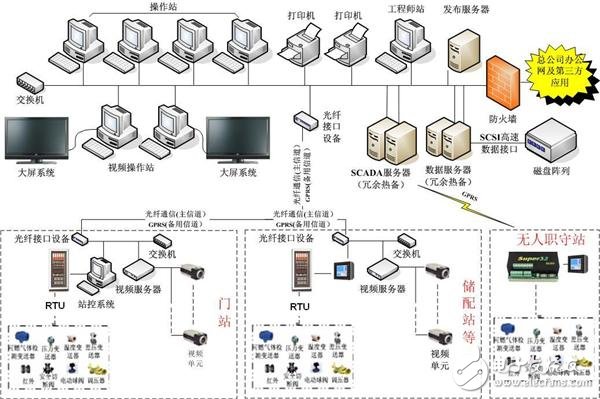

發生安全事件之后的遏制措施也是至關重要的。你需要確保所有關鍵的工業系統都有空氣間隙系統。然后從其它領域的網絡系統中學習如何以最好的方式來對網絡進行劃分。網絡分割是非常關鍵的,因為當網絡中的一臺計算機受到感染的時候,它就無法感染整個網絡系統了。你也可疑采用一種“訪問控制”策略。單一的公司員工不應該擁有過多的訪問公司數據,系統,以及關鍵業務的權限。與此同時,你也需要經常查看你工業系統的程序日志記錄。這是非常重要的,因為任何的網絡事件都會被完整地記錄下來,以便于事件響應小組去確定攻擊的類型以及攻擊所帶來的損失程度。

評論