思科路由器超級后門被入侵 黑客如何竊取私密?

周二,美國著名的上市互聯網安全公司FireEye(火眼)旗下的Mandiant services team(麥迪安服務團隊)發布了一份針對思科路由器前所未有的超級后門入侵事件調查報告。

本文引用地址:http://www.j9360.com/article/280241.htm此消息剛一爆出,就在我們業內中炸了鍋。我們都知道思科是全球最著名的企業級網絡設備提供商,大部分公司的核心網絡設備使用的是思科的設備。如果一個企業的核心網關設備被黑,企業就沒有任何安全可言,于是我們公司內的安全部門啟動緊急預案,開始排查公司的思科路由器是否有可能被入侵。

大家都知道斯諾登爆料的美國“棱鏡門”事件,美國政府對民眾的上網行為進行監控。

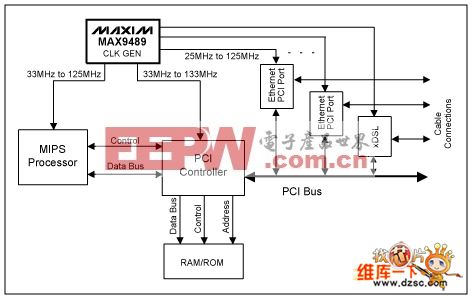

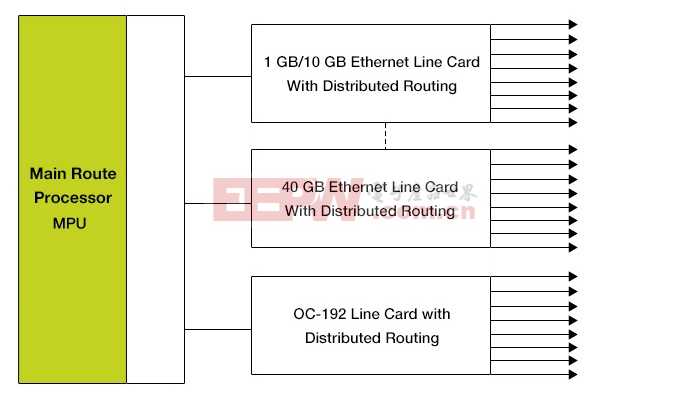

這里采用的監控技術,就是對網絡運營商的核心網絡設備進行操控,對經過核心網絡設備的所有網絡數據鏡像存儲后分析。普通用戶上網過程中所有數據都會通過互聯網運營商的路由器,如果互聯網運營商的核心路由設備被黑,用戶上網過程中的任何隱私數據就有可能被黑客竊取。

這次的超級后門事件被火眼公司命名為“SYNful Knock”,SYNful是一個生造的單詞,我斗膽將其譯為“原罪敲門”事件。我通讀完FireEye(火眼)的安全報告后,略覺驚悚。

思科路由器的系統IOS(和蘋果一個名字)從未對外正式開源(我這里都簡稱為IOS),這個系統就像一個黑盒子一樣,是完全閉源的。早年在黑客圈中曾放出利用思科系統支持的TCL腳本制作的路由器后門技術,引起黑客們一片膜拜:

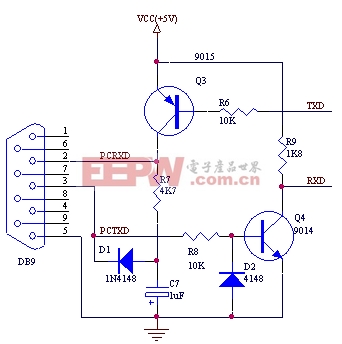

這種后門技術通常是用弱口令進入思科路由器執行一段腳本,監聽一個非常明顯的后門端口,連接后門端口對思科路由器進行控制,這種入侵手法可以被明顯的發現。至此以后就并沒有太高端的思科設備后門技術,而這次居然是外界無法發現的系統級后門!

因為這次超級后門事件除了火眼的報告,并沒有太多的消息來源,所以我通過自己的經驗對其進行一些技術分析:

這次的后門是系統級別的,換一個角度敘述可以讓大家更容易理解。大家可以假想一下思科的設備有內置后門,而火眼的報告分析顯示,黑客是通過隱蔽的報文遠程控制思科路由器,要達到這種后門的技術必須對思科的IOS進行改寫,更改有多種途徑,比如:

一、黑客擁有思科操作系統的源代碼,對源碼進行重新編譯,然后通過物理入侵手段給思科路由器刷新操作系統。

要達到這種效果,設備從原廠發出,如果不是原廠的內置后門,那么只有可能在各種中間分銷途徑加入后門,設備一旦進入企業后果不敢想象。

二、在思科路由器的IOS系統的升級鏡像中加入了惡意代碼。

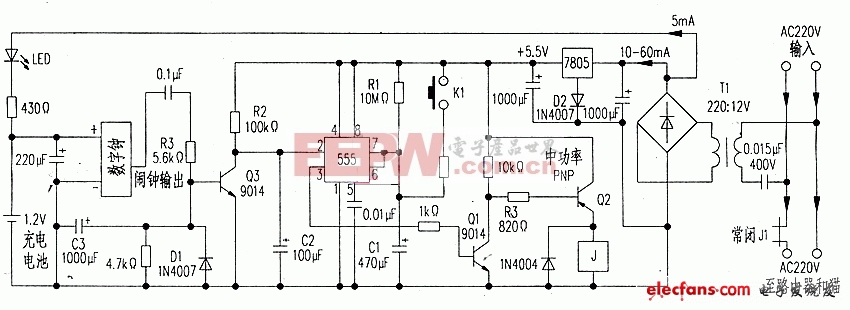

路由器設備采購到企業后,一般工程師都會升級思科路由器的IOS系統,剛剛8月思科的官網曾發布一個安全公告,我摘了關鍵的一句話給大家分析解釋,英文是“Cisco IOS ROMMON (IOS bootstrap) with a malicious ROMMON image”,簡單說就是思科發現有少量的升級鏡像被加入了惡意代碼,所以如果工程師升級思科路由器,可能升級是一個被人做手腳的系統鏡像。這個惡意鏡像的制作技術非常高端,畢竟IOS是閉源的。

除了這2個途徑,想要對思路路由器進行無感知的遠程植入后門,目前看可能性比較小,因為這種系統級別的篡改需要重啟思科路由器,線上業務如果重啟關鍵的網絡核心設備是會驚動網絡工程師的,當然也不排除這種微小的可能,有超級黑客能夠遠程對思科的系統進行無感知篡改。

如何防范呢?

這樣的黑客入侵行為,雖然普通的安全網絡工程師無法發覺,目前市面上也沒有安全工具能夠發現。但據說火眼的內部報告有“原罪敲門”的入侵檢測方法,現已經在網絡上公布流傳中,排查后門的方法大家可以搜索這份報告參考。如無法有效排查,我推薦使用可靠的鏡像重裝思科設備的操作系統。

希望本文能夠引起大家對這次事件的重視,警惕“原罪敲門”。

路由器相關文章:路由器工作原理

路由器相關文章:路由器工作原理

評論