無可信第三方身份認證協議的研究與改進

摘要:本文對無可信第三方的身份認證協議進行了研究,著重對ISO/IEC 11770-2密鑰建立機制6進行深入的安全性分析,發現其存在三個方面的缺陷,并提出了相應的改進方案。對改進后協議的安全性分析表明,協議的安全性能得到較大的提高。

本文引用地址:http://www.j9360.com/article/201608/296183.htm引言

隨著互聯網的快速發展和普及,信息安全問題逐漸受到關注。身份認證是用戶在使用系統服務時或者會話雙方在信息交互前,彼此確認對方身份是否真實、合法的唯一過程,是保障信息安全的第一道關卡[1]。

無可信第三方的身份認證協議,僅需在通信雙方之間交換消息便可進行實體認證,具有方便、簡潔等優點[2],ISO/IEC 11770-2密鑰建立協議[3]便是其中的典型。ISO/IEC 11770-2密鑰建立協議共提出了12個密鑰建立機制,其中第7至12個機制是有第三方參與的,現有的一些分析與改進大多是針對有第三方的密鑰建立的機制[4]。機制1至6則是無可信第三方參與的,這方面的研究相對較少,前期的相關研究[5]通過安全協議的形式分析驗證ISO/IEC 11770-2密鑰建立機制6能夠達到預期的認證目標,并提升了協議的不可否認性。本文在此基礎上,進一步對協議的安全性進行了全面的分析,發現其存在三個方面的缺陷,并提出了相應的改進方案。

1 ISO/IEC11770-2密鑰建立機制6協議簡介

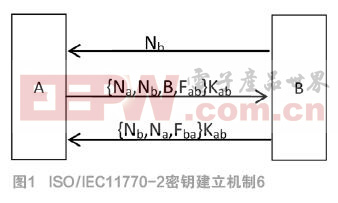

在ISO/IEC11770-2密鑰建立機制6協議中,有A、B兩個主體,長期共享密鑰Kab,用隨機數Na和Nb來保證消息的新鮮性。A、B分別提供密鑰材料Fab和Fba,通過密鑰派生函數f生成最終的會話密鑰K=f(Fab,Fba),具體過程如圖1所示。

1、B向A發送隨機數Nb,請求通信;

2、A收到請求后,用共享密鑰Kab將新隨機數Na、收到的隨機數Nb、身份標識符B以及密鑰材料Fab等加密后發送給和B;

3、B收到消息并解密,核實身份標識符B,通過隨機數Na和Nb檢驗消息的新鮮性,隨后使用共享密鑰Kab將隨機數Na、Nb和密鑰材料Fba加密后發送給A。

經過以上三個步驟,協議完成了A、B之間的相互身份確認,并且生成新的會話密鑰K=f(Fab,Fba),用以建立新的會話。

2 ISO/IEC11770-2密鑰建立機制6協議的缺陷分析及改進方案

2.1 協議的缺陷分析

缺陷1. 無法抵抗并行會話攻擊

若攻擊者同時發起兩個會話,一個是冒充B對A發起,一個是冒充A對B發起,將A回應的消息作為協議的第三條語句發送給B,或將B回應的消息作為協議的第三條語句發送給A,均可使A、B認為自己和對方完成了會話。這種攻擊分別使會話一方失效(并沒有參加),而另一方則認為對方正常參加,協議達不到預期的認證目標。

缺陷2. 無法抵抗重放攻擊

協議中使用的隨機數沒有及時更新,如果攻擊者截獲協議的第二條語句,并直接回送給A,則A會誤以為已經完成了會話,協議將無法達到預期的目標。

缺陷3. 無法防止惡意否認

正如文獻[3]中所述,在ISO/IEC11770-2密鑰建立機制6協議中,會話雙方處于不完全對等的地位,A能夠確認B收到密鑰信息,反之則不確定。如果A惡意否認,則B將無能為力。

2.2 協議的改進方案

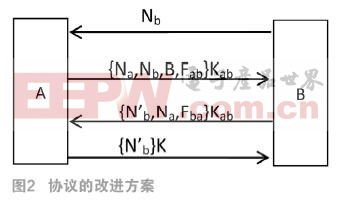

針對上述缺點,通過更新隨機數和添加協議語句等方式對原協議進行改進,具體如圖2所示。

1、B向A發送隨機數Nb,請求通信;

2、A收到請求后,用共享密鑰Kab將新隨機數Na、收到的隨機數Nb、身份標識符B以及密鑰材料Fab等加密后發送給和B;

3、B收到消息并解密,核實身份標識符B,通過隨機數Na和Nb檢驗消息的新鮮性,生成新的隨機數N’b并用共享密鑰Kab將隨機數Na、N’b和密鑰材料Fba加密后發送給和A;

4、A收到消息并解密,通過隨機數N’b和Na檢查消息的新鮮性,生成新的會話密鑰,并用此新密鑰加密更新后的隨機數N’b,發送給B。

至此,協議雙方完成了身份認證,且均可以確認對方能夠生成新的會話密鑰,可以使用新的會話密鑰進行后繼對話。

3 改進后協議的安全性分析

在對改進后的協議進行安全性分析時,依據如下基本假設[6]:攻擊者都可以竊聽并操作公共信道上的信息;用戶所采用的密碼是可記憶的,其信息熵不高。本文從以下幾個方面對改進方案進行安全性分析:

(1)抗重放攻擊

在改進后的協議中,B對隨機數進行了更新,將原協議第三條語句中的Nb改為N’b,保證消息的新鮮性,使得攻擊者即使截獲了協議的第二條語句也無法進行有效的攻擊。對隨機數的更新使改進后的協議能夠抵抗重放攻擊。

(2)抗假冒攻擊

在協議的執行過程中,重要信息均使用只有會話雙方知道的對稱密鑰加密傳輸,攻擊者雖然能夠截獲密文,但沒有密鑰,無法解密,即無法獲得重要信息,比如密鑰材料Fab和Fba,也就無法獲得新的會話密鑰。協議通過使用對稱密碼體制的方式,能夠有效地抵抗假冒攻擊。

(3)抗并行會話攻擊

在改進后的協議中,第三條語句中的隨機數已經更新,即使攻擊者同時發起兩個會話,也無法將收到的回應作為協議的第3條語句進行轉發,因為攻擊者無法對加密信息中的隨機數進行更新,無法進行有效的并行會話攻擊。

(4)防止惡意否認

改進后的協議在最后增加了一條語句,A用生成的新的會話密鑰將更新后的隨機數N’b發送給B,使得B也可以確認A已經成功生成了新的會話密鑰。如果出現A惡意否認的情況,則最后這條語句就是B的證據。這一改動彌補了在原協議的執行過程中,會話雙方地位不對等的缺陷,能夠有效地預防協議任何一方的惡意否認,協議的安全性進一步增強。

4 結束語

本文主要對無可信第三方的身份認證協議進行研究,著重研究了ISO/IEC11770-2密鑰建立機制6,發現其存在三個方面的缺陷,提出了相應的改進方案,并對其進行了安全性分析。分析結果表明,改進后的協議安全性能得到較大的提高。

無可信第三方的身份認證協議通常計算量較小、簡潔易實現,但往往需要會話雙方擁有長期共享的對稱密鑰,使得其適用范圍受到較大的限制,難以大規模地應用。且會話雙方長期共享的對稱密鑰也需要定時更新,如何安全、高效地進行對稱密鑰更新也是一個研究問題。如何讓無可信第三方身份認證協議的應用擺脫條件限制、適應多種安全環境將成為今后的研究方向。

參考文獻:

[1]馮登國. 安全協議—理論與實踐[M]. 北京:清華大學出版社.2011.

[2]衛劍釩,陳鐘. 安全協議分析與設計[M]. 北京:人民郵電出版社,2010.

[3]ISO. Information Technology-Security Techniques-Key Management-Part 2: Mechanisms Using Symmetric Techniques ISO/IE 1170-2, 1996. International Standard.

[4]Cheng Z, Comley R. Attacks on An ISO/IEC 11770-2 Key Establishment Protocol. International Journal of Network Security, 2006, 3(2): 238-243.

[5]丁潔,林志陽,沈荻帆.淺談無可信第三方的身份認證協議[J].科技創新與應用,2016,57-58.

[6]Wang D, Ma C G, Gu D L, et al. Cryptanalysis of two dynamic ID-Based remote user authentication schemes for multi-server architecture [J]. Lecture Notes in Computer Science, 2012:462-475.

本文來源于中國科技期刊《電子產品世界》2016年第8期第30頁,歡迎您寫論文時引用,并注明出處。

評論