無線802.11蜜罐研究綜述

隨著無線網絡技術的普及發展,基于IEEE 802.11標準的無線局域網(WLAN)應用日趨廣泛。然而由于無線信號的空中廣播本質以及協議設計的缺陷,WLAN的安全性受到了極大威脅[1]。現有的安全策略,如MAC地址過濾、關閉SSID廣播、IEEE802.11i的安全防護問題日益突出。而作為彌補手段之一的無線802.11蜜罐近年來越來越多地受到關注。

無線802.11蜜罐[2]是等待攻擊者或惡意用戶訪問的無線資源,它通過搭建具有無線服務資源平臺的蜜罐,誘使攻擊者入侵,將攻擊者拖延在該蜜罐上,使得攻擊者花費大量精力對付偽造的目標,達到消耗攻擊者的資源、降低攻擊造成的破壞程度,從而間接保護真實的無線系統,同時記錄攻擊頻率、攻擊手段、攻擊成功的次數、攻擊者的技術水平及最容易被攻擊的目標等真實統計數據。

1 典型的無線802.11蜜罐

蜜罐蜜網技術已經被廣泛應用于各種網絡環境上,用于監視攻擊者的各種入侵行為,其大量的研究工作也已卓有成效地展開。無線802.11蜜罐作為蜜罐技術的一種,由于多應用于WALN,使得近年來研究工作也,愈來愈受到關注[3]。

1.1 WISE

WISE(Wireless Information Secuity Experiment)于2002年在華盛頓完成,項目旨在監視未授權的接入、使用和竊聽,并收集WALN黑客工具和技術的信息。采用802.11b,使用高增益天線增加信號覆蓋范圍,任何進入WISE的企圖都被認為是可疑的。

1.2 簡易無線802.11蜜罐

參考文獻[2]分別介紹了兩種基于Honeyd和FakeAp的簡易無線802.11蜜罐,通過 Honeyd模擬接入點后的內部網絡,以及模擬TCP/IP協議棧構建偽裝的AP,可同時監視攻擊者的探測攻擊行為。基于FakeAP實現的無線802.11蜜罐中,通過FakeAP發送大量的802.11b信標數據幀,進而偽裝成大量的AP來迷惑攻擊者。

Mark Osborne通過搭建接入點以及利用筆記本上的無線網卡監視無線流量,建立了一個簡易的無線802.11蜜罐系統,同時開發了一套如圖1所示的無線入侵檢測系統(WIDZ)。

1.3 縱深欺騙型無線802.11蜜罐

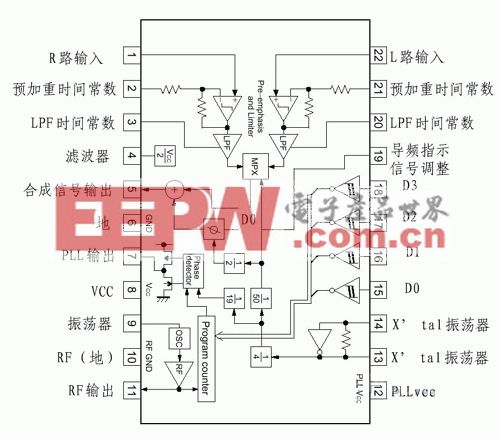

參考文獻[4]提出了一種三層環系的縱深欺騙無線802.11蜜罐。最核心層為最深的欺騙,由內向外欺騙強度逐漸減弱。外層采用FakeAP模擬一個或多個參數可調的接入點;中層使用Honeyed偽造一個包括網絡服務器,客戶工作站;無線服務的有線網絡,同時整合了Snort IDS;內層為蜜罐集邏輯結構,蜜罐被設計為一臺Linux Mandrake 9.0機器管理所有欺騙性資源,并提供蜜罐內所有活動的logging功能。從內到外形成金字塔結構,同時內層對緩沖區溢出,中層對Nmap OS掃描和Nessus弱點掃描,外層對Kismet和Netstumbler嗅探均可作出欺騙性響應,三層環系以及金字塔結構如圖2所示。

1.4 Hive

Hive基于Linux Live CD環境, 提供了搭建獨立無線蜜罐的工具包括FakeAp、Honeyed等。

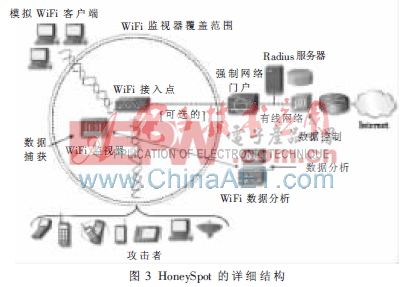

1.5 HoneySpot

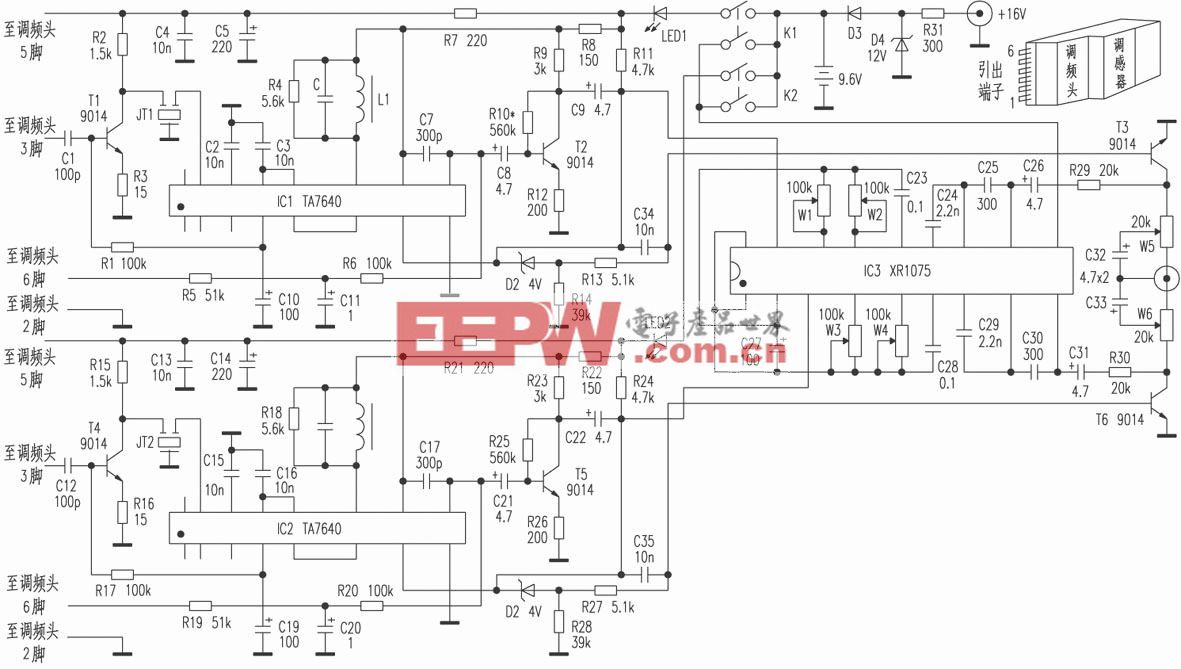

HoneySpot[5]旨在建立一個提供Wi-Fi接入服務的場所,同時該場所的價值在于被探測、攻擊和入侵。HoneySpot分為公共和私有兩種,公共HoneySpot提供接入開放WLAN;私有HoneySpot則分為基于WEP、WPA、WPA2的三種無線網絡。同時HoneySpot具有五個模塊:無線接入點(WAP)模塊提供無線網絡基礎架構;無線客戶端(WC)模塊模擬連接到HoneySpot的合法終端用戶;無線監視(WMON)模塊收集整個HoneySpot內網絡流量的設備;無線數據分析(WDA)模塊分析WMON模塊收集的所有網絡數據;有線基礎設施(WI)模塊(可選)為HoneySpot模擬真實的有線網絡環境。HoneySpot的詳細結構如圖3所示。

評論