網絡隔離中的數據交換技術介紹

一、背景

本文引用地址:http://www.j9360.com/article/154572.htm網絡隔離是很多專用網絡的沒有辦法的辦法,網絡上承載專用的業務,其安全性一定要得到保障,然而網絡的建設就是為了互通的,沒有數據的共享,網絡的作用也縮水了不少,因此網絡隔離與數據共享交換本身就是天生的一對矛盾,如何解決好網絡的安全,又方便地實現數據的交換是很多網絡安全技術人員在一直探索的。

網絡要隔離的原因很多,通常說的有下面兩點:

1、涉密的網絡與低密級的網絡互聯是不安全的,尤其來自不可控制網絡上的入侵與攻擊是無法定位管理的。互聯網是世界級的網絡,也是安全上難以控制的網絡,又要連通提供公共業務服務,又要防護各種攻擊與*。要有隔離,還要數據交換是各企業、政府等網絡建設的首先面對的問題。

2、安全防護技術永遠落后于攻擊技術,先有了矛,可以刺傷敵人,才有了盾,可以防護被敵人刺傷。攻擊技術不斷變化升級,門檻降低、漏洞出現周期變短、*傳播技術成了木馬的運載工具...而防護技術好象總是打不完的補丁,目前互聯網上的黑客已經產業化,有些象網絡上的黑社會,雖然有時也做些殺富濟貧的義舉,但為了生存,不斷專研新型攻擊技術也是必然的。在一種新型的攻擊出現后,防護技術要遲后一段時間才有應對的辦法,這也是網絡安全界的目前現狀。

因此網絡隔離就是先把網絡與非安全區域劃開,當然最好的方式就是在城市周圍挖的護城河,然后再建幾個可以控制的吊橋,保持與城外的互通。數據交換技術的發展就是研究橋上的防護技術。

關于隔離與數據交換,啟明星辰公司有比較的安全策略研究,總結起來有下面幾種安全策略:

修橋策略:業務協議直接通過,數據不重組,對速度影響小,安全性弱

◆防火墻FW:網絡層的過濾

◆多重安全網關:從網絡層到應用層的過濾,多重關卡策略

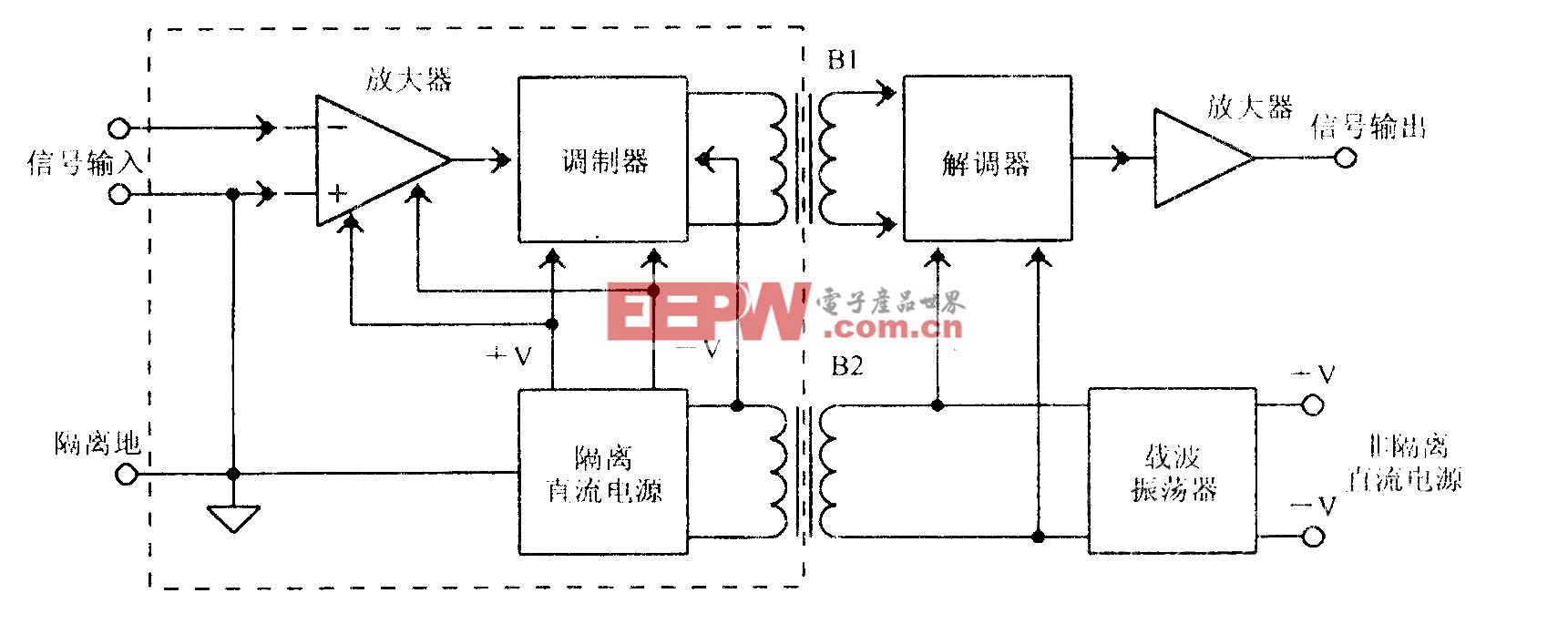

渡船策略:業務協議不直接通過,數據要重組,安全性好

◆網閘:協議落地,安全檢測依賴于現有的安全技術

◆交換網絡:建立交換緩沖區,采用防護、監控與審計多方位的安全防護

人工策略:不做物理連接,人工用移動介質交換數據,安全性最好。

二、數據交換技術

1、防火墻

防火墻是最常用的網絡隔離手段,主要是通過網絡的路由控制,也就是訪問控制列表(ACL)技術,網絡是一種包交換技術,數據包是通過路由交換到達目的地的,所以控制了路由,就能控制通訊的線路,控制了數據包的流向,早期的網絡安全控制方面基本上是防火墻。國內影響較大的廠商有天融信、啟明星辰、聯想網御等。

但是,防火墻有一個很顯著的缺點:就是防火墻只能做網絡四層以下的控制,對于應用層內的*、蠕蟲都沒有辦法。對于安全要求初級的隔離是可以的,但對于需要深層次的網絡隔離就顯得不足了。

值得一提的是防火墻中的NAT技術,地址翻譯可以隱藏內網的IP地址,很多人把它當作一種安全的防護,認為沒有路由就是足夠安全的。地址翻譯其實是代理服務器技術的一種,不讓業務訪問直接通過是在安全上前進了一步,但目前應用層的繞過NAT技術很普遍,隱藏地址只是相對的。目前很多攻擊技術是針對防火墻的,尤其防火墻對于應用層沒有控制,方便了木馬的進入,進入到內網的木馬看到的是內網地址,直接報告給外網的攻擊者,NAT的安全作用就不大了。

2、多重安全網關(也稱新一代防火墻)

防火墻是在橋上架設的一道關卡,只能做到類似護照的檢查,多重安全網關的方法就是架設多道關卡,有檢查行李的、有檢查人的。多重安全網關也有一個統一的名字:UTM(統一威脅管理)。設計成一個設備,還是多個設備只是設備本身處理能力的不同,重要的是進行從網絡層到應用層的全面檢查。國內推出UTM的廠家很多,如天融信、啟明星辰等。

多重安全網關的檢查分幾個層次:

FW:網絡層的ACL

IPS:防入侵行為

AV:防*入侵

可擴充功能:自身防DOS攻擊、內容過濾、流量整形...

防火墻與多重安全網關都是架橋的策略,主要是采用安全檢查的方式,對應用的協議不做更改,所以速度快,流量大,可以過汽車業務,從客戶應用上來看,沒有不同。

評論