SNMP協議在WAGO工業以太網系統中的應用

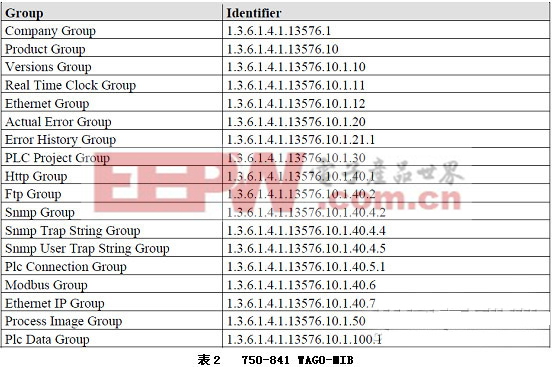

在表2中,組Plc Data Group中的wioPlcDataWriteArea (1.3.6.1.4.1.13576.10.1.100.1.1.3)可顯示存儲255個DWORD類型的數據,這些數據均來自于750-841現場總線節點,通過其內部的控制程序確定每一個單元的數據分配,這些數據可以是通過IO模塊從工業現場直接采集的數據也可以是控制器內部所生成的中間變量。wioPlcDataReadArea(1.3.6.1.4.1.13576.10.1.100.1.1.2)同樣可以存放255個DWORD類型的數據,但這些數據是由網絡管理系統進行設置并傳送到750-841現場總線控制器,可用于控制現場設備或供750-841控制器內部使用。

在此,需特別進行介紹的另兩個組是Snmp Trap String Group和Snmp User Trap String Group.在組Snmp Trap String Group中包含有740-841現場節點系統信息,如PLC啟動、PLC停止、KBUS總線錯誤、PLC在線修改等。在組Snmp User Trap String Group中包含10個用戶可自定義的Trap信息,這些信息是在750-841控制器中設置完成的。

WAGO-MIB管理信息庫文件750-917可以從WAGO網站:www.wago.com.cn 上免費獲取。

3.3 PFC 750-841與網絡管理系統之間的信息傳輸

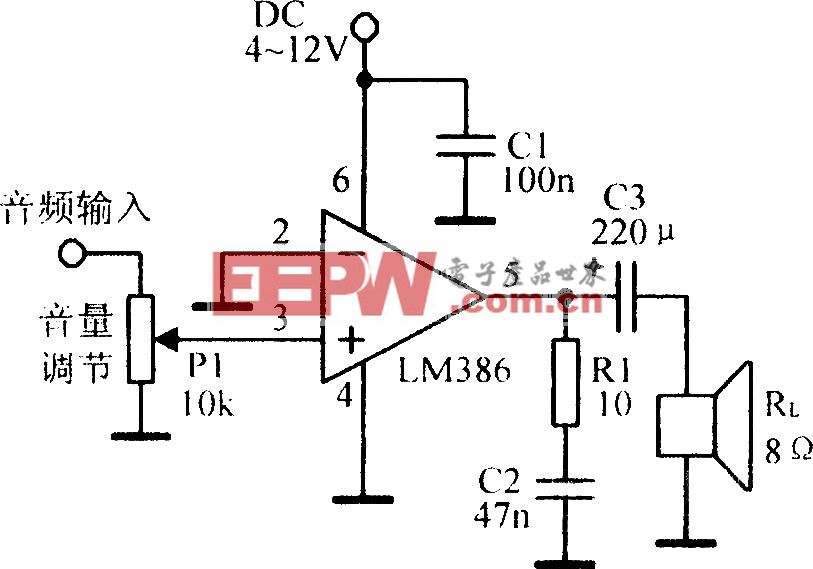

SNMP為應用層協議,其基本功能包括:取得,設置和接收代理發送的意外信息。“取得”指的是管理站發送請求,代理根據這個請求回送相應的數據;“設置”是管理站向被管理設備發送設置 (也就是代理)值;“接收代理發送的意外信息”是指代理可以在管理站未請求的狀態下向管理站報告發生的意外情況。

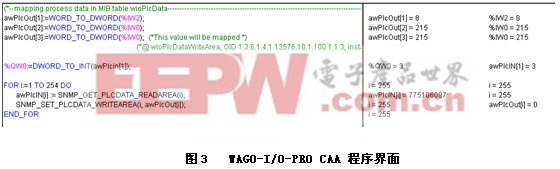

上述功能在750-841控制器中是通過一個專用庫文件WagoLibSnmp.lib 實現的。在CoDeSys 編程環境下,功能 SNMP_SET_PLCDATA_WRITEAREA 用于將750-841中的某些數據按DWORD類型設置到指定的OID-memory中,范圍從1.3.6.1.4.1.13576.10.1.100.1.1.3.1 到 1.3.6.1.4.1.13576.10.1.100.1.1.3.100,換句話說,將CoDeSys 中的數據傳送到WAGO-MIB管理信息庫的 wioPlcDataWriterArea中。功能SNMP_GET_PLCDATA_READAREA用于讀取用戶在WAGO-MIB管理信息庫的wioPlcDataReadArea中設置的數據并將這些數據顯示在CoDeSys中的一個指定數組中,也就是說將wioProcessImage中的數據傳送到CoDeSys中。

功能SNMP_SEND_TRAP_SIMPLE用于將一個String類型數據從CoDeSys傳送到WAGO-MIB中的wioUserTrapMessages(1.3.6.1.4.1.13576.10.1.40.4.5.1)作為一個簡單的Trap信息向管理站發送。功能SNMP_SET_USERTRAP_MSG 可用于為wioUserTrapMessages中的全部10個用戶自定義信息(1.3.6.1.4.1.13576.10.1.40.4.5.1-10)設置數據,這些設置好的Trap信息可采用SNMP_SEND_TRAP_ADVANCED功能發送到WAGO-MIB中。

3.4 實例分析

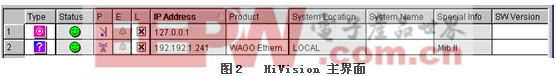

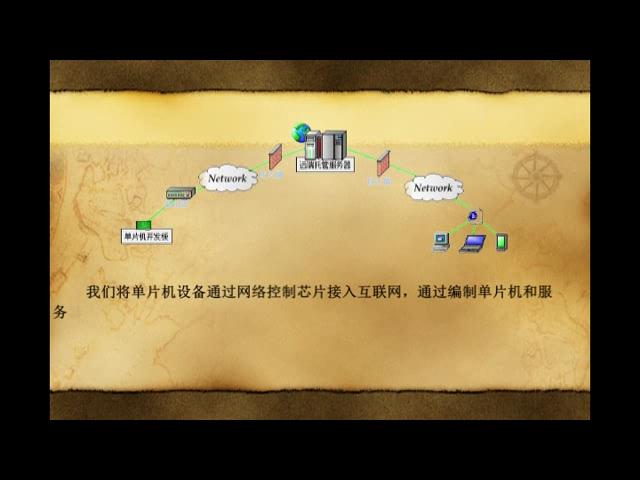

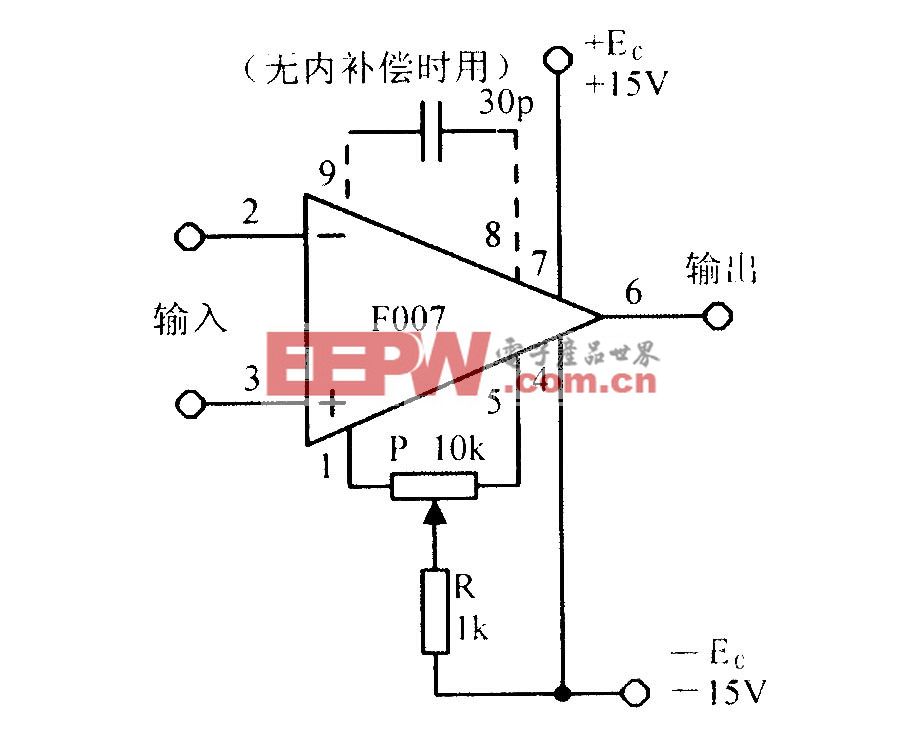

網絡管理系統采用HIRSCHMANN公司的HiVision軟件。該軟件可自動掃描到WAGO Ethernet 750-841節點,如下圖:

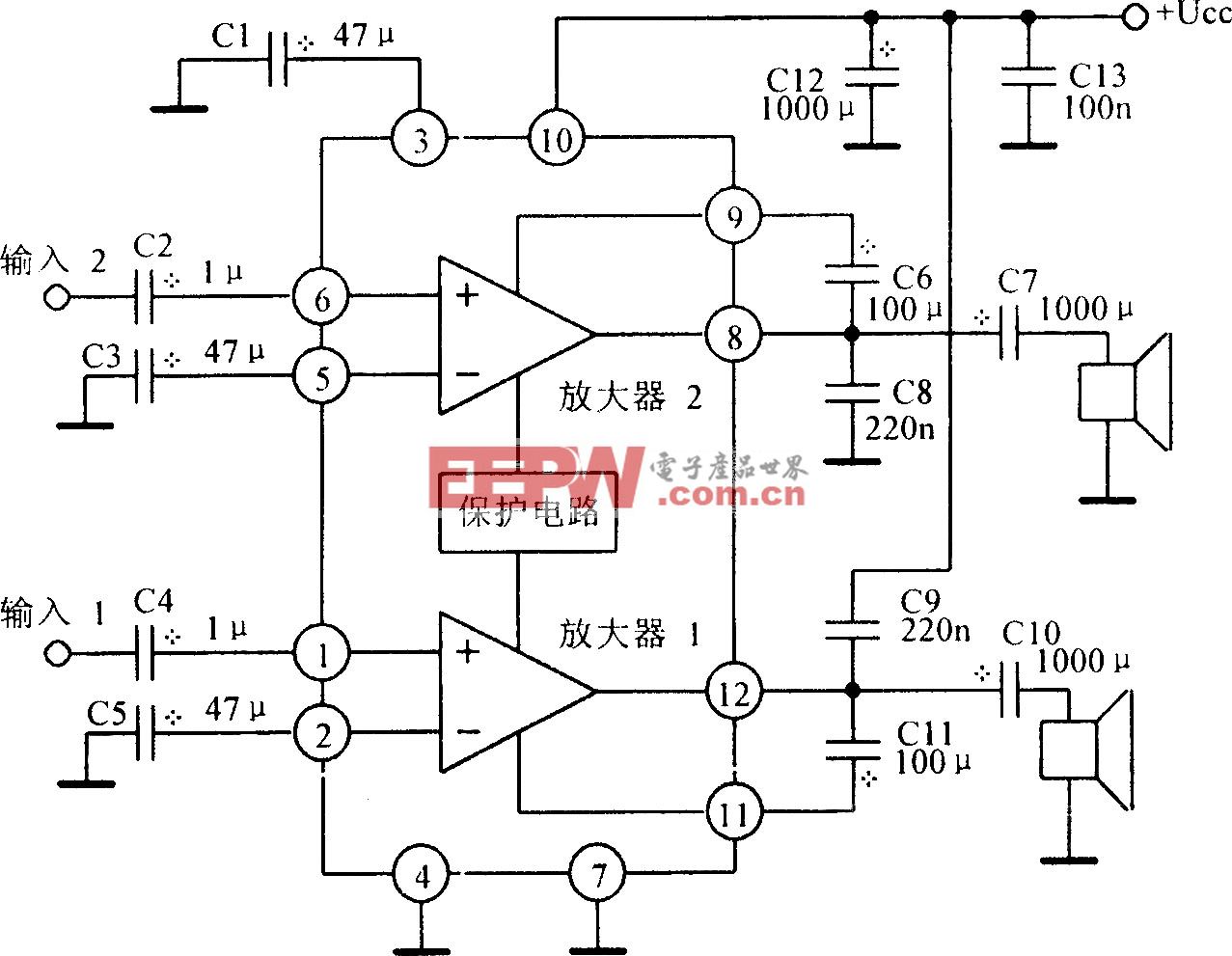

被管理設備選用WAGO 750-841可編程現場總線控制器,750-430 開關量輸入模塊,750-530 開關量輸出模塊,750-461 RTD溫度檢測模塊以及750-600終端模塊,WAGO-I/O-PRO CAA 編程軟件。在編程軟件中采用SNMP_SET_PLCDATA_WRITEAREA功能向WAGO-MIB中的1.3.6.1.4.1.13576.10.1.100.1.1.3.1~3分別輸入數據“8”,“215”,“215”,其中數據“215”為750-461模塊實時檢測到的環境溫度值,如下圖:

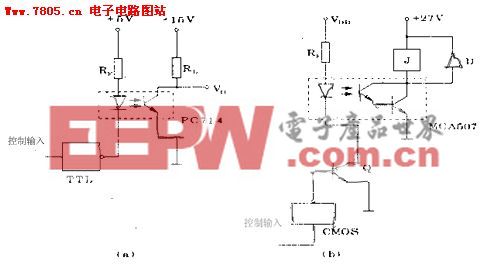

通過網絡管理系統中的Snmp Browser 可清楚地觀察到WAGO-MIB中所對應的數據。如下圖:

4 結語

SNMP網絡管理技術能夠充分地應用于WAGO工業以太網控制產品中,使得工業現場的一些實時數據可以直接傳送到工廠管理系統中,便于整個工廠的設備管理,提高管理效率,降低管理成本。另外,SNMPV3采用DES(Data Encryption Standard)算法加密數據通信并使用MD5和SHA(Secure Hash Algorithm)技術驗證節點的標識符,從而防止攻擊者冒充管理節點的身份操作網絡,確保了SNMP體系的安全性。

評論