云計算身份管理標準有望加快云的應用

云計算身份管理標準小組宣稱將確保在云供應商和他們的客戶之間開放和安全的身份交換。

為建立云計算身份管理標準付諸最大努力之一的是InCommon,其參與者包括116個以上的高等教育機構、41個服務提供商、6個聯邦機構和非贏利團體。該小組為身份提供者(如高等教育機構)和云服務供應商之間的安全、隱私和數據交換達成共同的定義和準則,以驗證雙方承諾的身份并善意行事。

然后這些信息將封裝在包含證書的元數據中,以允許身份提供商和服務提供商共享信息。InCommon目前使用兩個社區開發的產品用于交換信息:安全斷言標記語言(Security Assertion Markup Language, SAML)和Shibboleth。SAML基于XML標準,用于組織之間交換身份信息。Shibboleth是基于Web的單點登錄服務,支持遠程服務請求的認證。

馬薩諸塞州眾議院和參議院臨時首席信息官、ING Americas美國金融服務部門前任部門級首席信息官Ed Bell預言,確保身份管理的安全和互操作性的標準將受到歡迎。他說:“在內部,標準已經變得如此強大,它是任何CIO的核心部分。他們將在外部采納[用于身份管理的]標準。”

在可信任云計算中

另一個標準組織,稱為可信任云端運算計劃(Trusted Cloud Initiative, TCI),旨在幫助云提供商開發業界建議的、安全的和可互操作的解決方案。TCI聲稱自己是一個由Novell公司和云安全聯盟(Cloud Security Alliance, CSA)成立的廠商中立的運算計劃。TCI希望在今年年底發布業界首個云安全證書。

ING Americas IT戰略與企業架構高級副總裁、CSA董事會成員Alan Boehme說:“如何管理身份信息,或者在云端,或者和云聯合,這是企業采用云服務的重大障礙。通過建立一個共識的安全參考指南和認證路線圖……我們期望加快云應用。”

關于在云環境中配置身份、認證、聯盟和授權,CSA最近表示,TCI將建立在云計算上的最佳實踐準則。這些建議被極大地調整以符合開放的標準。例如,CSA建議:使用云供應商提供的標準連接器,最好是建立在服務配置標記語言(Service Provisioning Markup Language, SPML)模式之上。如果云提供商目前不提供SPML,CSA建議企業提出要求。

評估軟件即服務(Software as a Service, SaaS)和平臺即服務(Platform as a Service, PaaS)供應商所使用的專有的認證模式,例如,共享加密的cookie。一般應優先使用開放標準。

確保應用程序的設計支持SAML或WS-Federation格式,WS-Federation格式詳細說明了允許不同安全領域代理身份、屬性和認證的信息。

檢查由云供應商實現的任何本地認證服務與開放認證(Open Authentication, OATH)實現兼容,OATH是設備、平臺和應用廠商的聯合,希望促進跨網絡、設備和應用的強認證的使用。云供應商應該也可以委托認證給企業,例如,通過SAML。

超越周邊的保護

但另一個稱為杰里科(Jericho)論壇的小組提出了一個云架構,該架構在設計中跨所有云層(基礎設施、平臺、軟件、流程)使用安全和身份管理,它被稱為面向協作構架(collaboration-oriented architecture, COA)。這個概念涉及一個計算機系統,該系統被設計使用超越“周邊”或控制區域的第三方服務。COA以標準化的形式組織機構、個人和系統的身份識別、認證和授權證書,實現了跨云平臺的有效性。

COA基于面向服務架構(service-oriented architecture, SOA),而SOA是用于在基于Web的環境中集成分布廣泛、涉及多個不同平臺的應用。SOA不使用具體的應用程序編程接口,它根據協議和功能(包括XML)定義接口。SOA的目標是允許用戶“編排”相當大的功能塊以形成專門的應用,該應用幾乎完全從現有的軟件服務進行構建。

根據Burton Group Inc.分析師,鑒于云空間處于初始階段和不同的標準化努力,并不期待所有這些標準能夠生存下來或取得成果。特別是SPML,因為它的復雜性和置于連接上的性能負擔,已經陷入困境。OASIS配置服務技術委員會曾試圖在第2版改善SPML,但其成員未能達成一個標準的用戶模式。

另一個配置選項可能是使用“拉”模式,該模式使用基于輕量目錄訪問協議(Lightweight Directory Access Protocol, LDAP)、由虛擬目錄支持的目錄服務。值得注意的是,Salesforce.com公司和谷歌公司都提供了一個通過LDAP的拉能力,可以在其應用程序中,查詢現有的企業目錄以發現認證和身份信息。

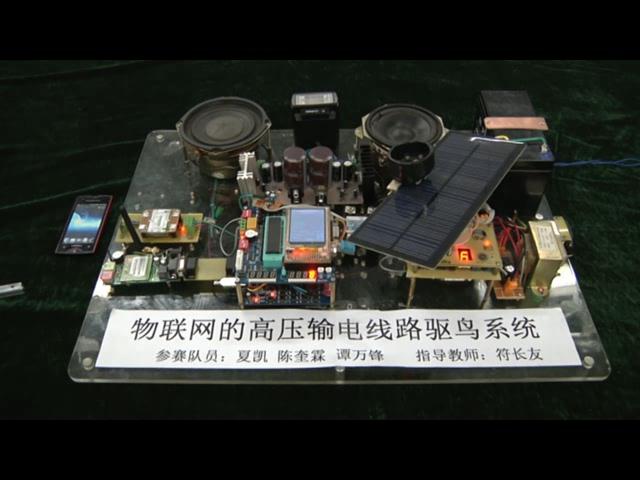

物聯網相關文章:物聯網是什么

評論