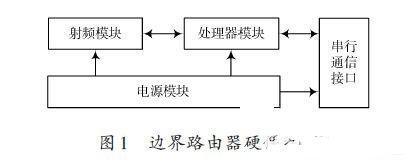

基于跳數的防御無線傳感器網絡中蟲洞攻擊方案

無線傳感器網絡作為一種新型的無線網絡形式,有著很好的發展前景。與此同時,由于無線傳感器網絡自組織、無控制中心和拓撲頻繁變化等特點,其安全性也受到了越來越多的關注。無線傳感器網絡中的蟲洞攻擊就是一種主要針對網絡路由協議的惡意攻擊,該攻擊通過擾亂網絡路由層數據分組的傳輸,達到攻擊整個網絡的目的。現有的針對蟲洞攻擊檢測和防御的相關研究中,有的方案引入GPS模塊或者有向天線等輔助硬件,還有一些方案依賴于網絡節點精確的地理位置信息或者節點之間的時鐘同步來對攻擊節點進行定位。這些方案對能量資源和處理能力都有限的網絡節點來說,是很大的挑戰。本文基于無線傳感器網絡反應式路由協議——AODV路由協議,不需引入輔助硬件,也不要求節點間時鐘同步,僅通過對路由協議進行優化,來實現對蟲洞攻擊的防御。

1 蟲洞攻擊

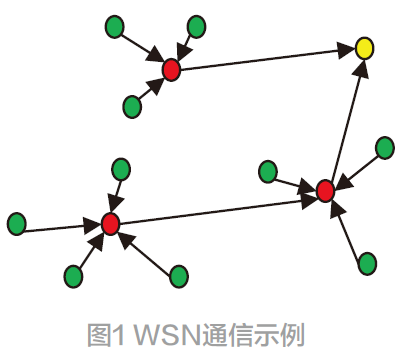

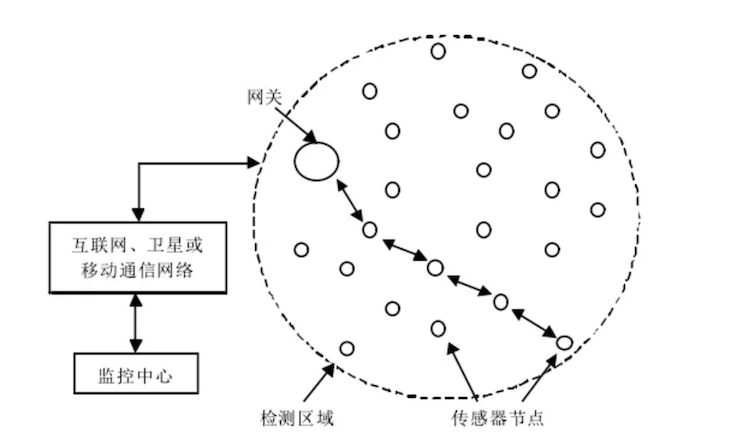

蟲洞攻擊一般由至少兩個相距較遠的惡意節點合謀發起,合謀節點之間建立一條比正常節點間高效的私有信道。當蟲洞攻擊發起時,合謀節點之一在網絡的一端獲取網絡中的數據分組,通過私有信道將數據分組傳遞至另一個合謀節點,然后該合謀節點再把數據分組重放回網絡中。數據分組在私有信道的傳遞過程中被惡意節點實施選擇性丟棄或者數據篡改等惡意行為,實現對網絡的攻擊。蟲洞攻擊模型如圖1所示。

N1和N2是網絡中相距較遠的兩個節點,兩節點不在可通信范圍之內。正常情況下,兩者需要經過多跳路由才能實現互相通信。M1和M2是兩個惡意節點,它們之間建立起一條私有信道。M1和M2分別處于N1和N2的通信范圍,當N1發送數據時,M1會首先收到該數據,然后M1通過私有信道把該數據傳遞給其合謀節點M2。M2接收到數據后繼續將其轉發給N2。這樣,N1和N2就會誤認為彼此是鄰居節點,M1和M2也因此獲得路由權。

表面現象讓我們覺得,如果蟲洞合謀節點是忠實可靠的節點,蟲洞私有信道反而形成了一條更加高效的網絡鏈路,提供了一個高效的網絡連接服務,有效地減少了數據傳輸的延時。但實際上,蟲洞合謀節點在數據傳遞的過程中并不忠實于傳遞所有數據,而是對數據包實施選擇性丟棄或者數據篡改等惡意行為。更嚴重的是,即使網絡通信已經采用了加密或認證機制,惡意節點仍然可以發起蟲洞攻擊。

2 相關工作

參考文獻中提出了“數據包限制”機制,并采用一種有效的認證協議TIK來對蟲洞節點檢測和防御。該機制的主要思想是在數據分組中附加地理限制信息或者時間限制信息來限制分組的最大傳輸距離。數據分組接收節點依據附加在數據分組中的地理限制信息或者時間限制信息來計算自己到發送節點間的最大傳輸距離,由此判斷數據分組來源的合法性。這種機制需要網絡中節點真實的地理信息和精確的時鐘同步。

參考文獻從數據分組的延時出發提出了蟲洞攻擊的檢測方案:記錄從源節點到目的節點之間所有的不相交路徑,然后計算出每條路徑的長度和延時,進而得到每條路徑平均每跳的延時。如果存在一條路徑,其平均每跳的延時相比較于其他路徑的平均每跳延時異常地大,那么就認為這條路徑遭受到蟲洞攻擊。這種機制同樣需要網絡中節點的時鐘同步。

參考文獻基于數據包往返時間(RTT)的方法檢測蟲洞的存在,因為蟲洞節點之間傳輸數據包的RTT必然大于真實鄰居節點之間的RTT。這種方法雖然不需要額外的硬件,但是也需要網絡中節點的時鐘同步。

參考文獻提出使用統計分析的方法進行蟲洞檢測。在蟲洞攻擊下,惡意節點所在的路徑在路由表中出現的比例將很高。此方案統計出出現比例較高的路徑,并使用測試包對其進行測試,由此來確定惡意節點。但是這種方法只適合在多路徑協議中使用,對AODV等單播路由協議是失效的。

評論